A segurança da cadeia de suprimentos de software segue sendo um grande desafio para desenvolvedores e empresas. Recentemente, pesquisadores identificaram um pacote malicioso no NPM que explorava um código de exemplo da documentação oficial do React Native para distribuir carga maliciosa.

Esse incidente reforça a necessidade de práticas robustas de segurança em código aberto, garantindo que desenvolvedores não sejam vítimas de ataques que utilizam repositórios confiáveis como vetor de exploração.

O Que Aconteceu?

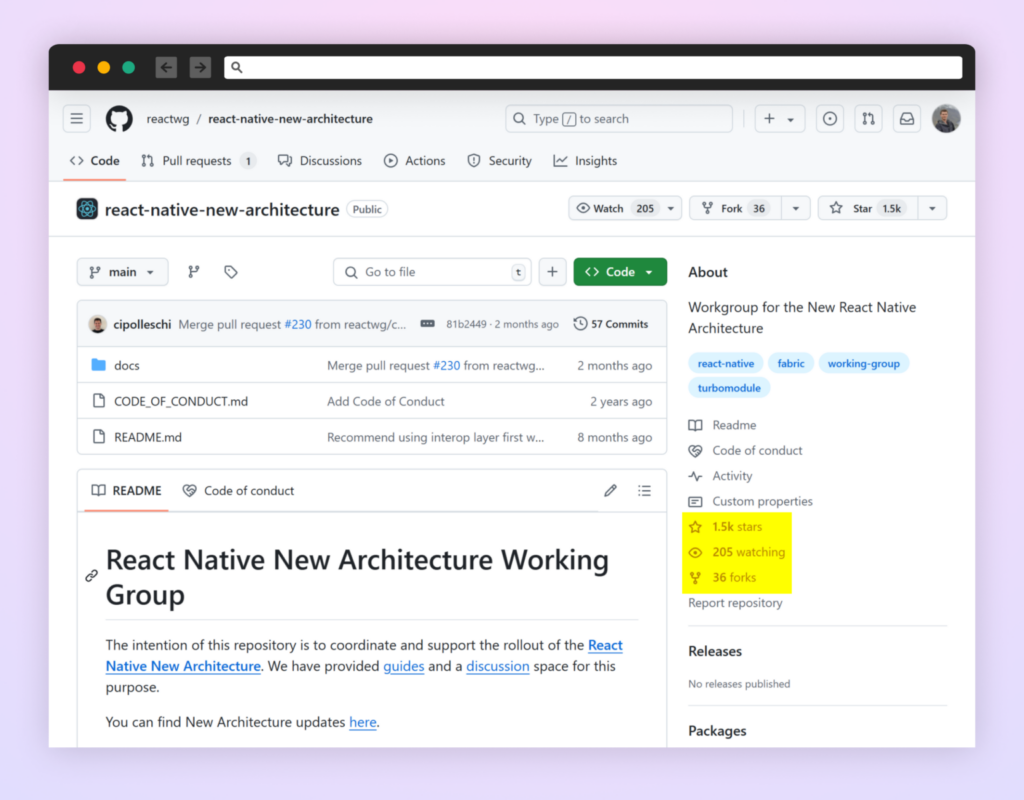

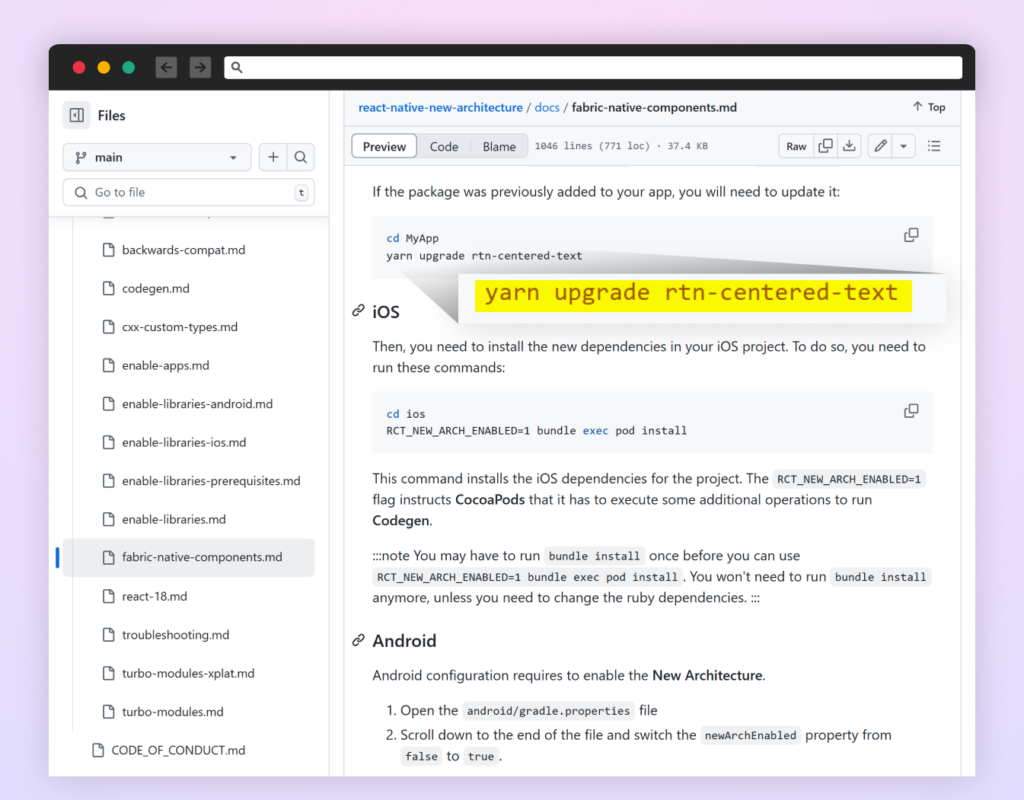

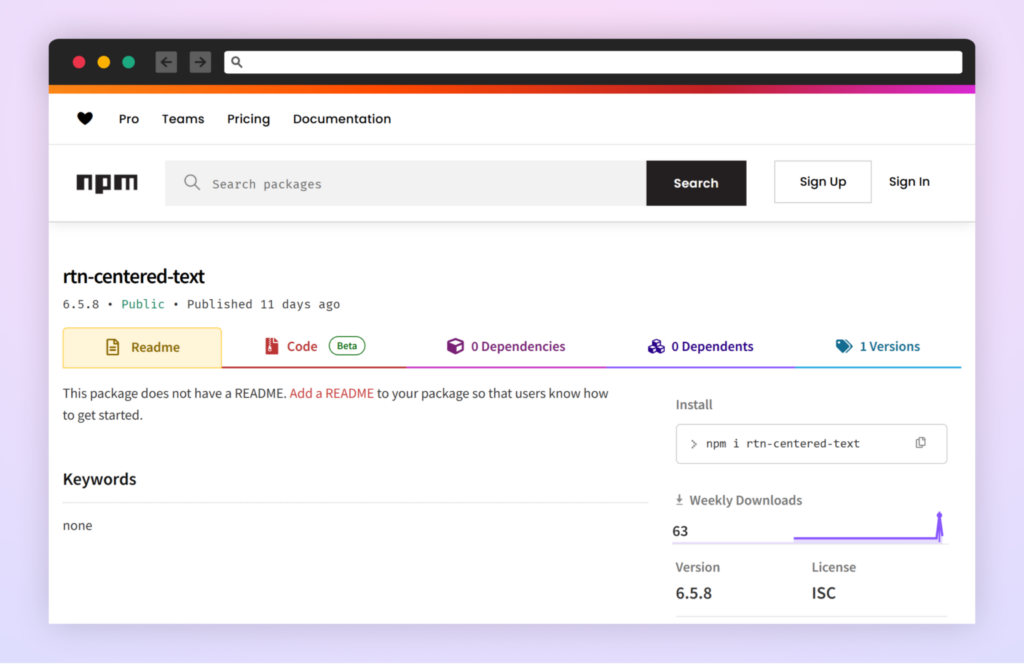

Pesquisadores da Checkmarx descobriram que um pacote malicioso foi publicado no NPM, um dos maiores gerenciadores de pacotes JavaScript do mundo. Esse pacote utilizava um exemplo de código legítimo da documentação do React Native, levando desenvolvedores a instalá-lo sem suspeitar de sua natureza maliciosa.

Uma vez instalado, o código comprometido possibilitava a execução de scripts remotos, abrindo portas para roubo de dados, execução de comandos arbitrários e possíveis ataques à cadeia de suprimentos de software.

Por Que Esse Tipo de Ataque é Perigoso?

Os ataques à cadeia de suprimentos de software são particularmente perigosos porque exploram confiança em pacotes e repositórios amplamente utilizados. Algumas razões pelas quais esses ataques são altamente eficazes incluem:

- Uso Amplo de Bibliotecas Open Source

- Grande parte das aplicações modernas utilizam dependências de terceiros, tornando difícil verificar a integridade de cada pacote.

- Confiança em Documentações Oficiais

- Desenvolvedores frequentemente copiam e utilizam código diretamente da documentação, sem validar a origem do pacote correspondente.

- Execução Automática de Scripts

- Algumas bibliotecas incluem scripts pós-instalação, permitindo a execução de código arbitrário sem intervenção do usuário.

- Dificuldade na Identificação de Código Malicioso

- Pacotes podem conter código legítimo misturado a cargas maliciosas, dificultando a detecção manual de ameaças.

Como Mitigar Riscos em Dependências Open Source?

Para evitar a instalação de pacotes maliciosos, desenvolvedores e empresas devem adotar práticas rigorosas de segurança na gestão de dependências. Algumas recomendações essenciais incluem:

✔ Verificar a Autenticidade de Pacotes

- Antes de instalar um pacote, certifique-se de que ele é mantido por uma fonte confiável e tem um histórico consistente de atualizações.

✔ Analisar Código Antes da Instalação

- Sempre revise scripts pós-instalação e permissões de execução dentro de pacotes NPM.

✔ Utilizar Ferramentas de Análise de Composição de Software (SCA)

- Soluções de Software Composition Analysis (SCA) podem identificar vulnerabilidades conhecidas e analisar riscos de segurança em pacotes utilizados.

✔ Monitorar Dependências de Forma Contínua

- Como novas vulnerabilidades são descobertas regularmente, mantenha uma política de monitoramento contínuo para identificar pacotes comprometidos.

✔ Evitar Instalar Pacotes Diretamente da Documentação

- Em vez de confiar cegamente no código da documentação oficial, pesquise o pacote e avalie sua reputação antes da instalação.

Ameaças à Cadeia de Suprimentos de Software Continuam Crescendo

O caso do pacote malicioso explorando um exemplo do React Native é mais um alerta sobre os riscos envolvidos no uso de dependências open source sem validação rigorosa.

Nos últimos anos, vimos um aumento no número de ataques direcionados a repositórios confiáveis como NPM, PyPI e Maven, demonstrando que desenvolvedores e empresas precisam adotar práticas de segurança proativas para proteger suas aplicações.

Conclusão

O ataque recente ao React Native via pacote malicioso no NPM reforça a importância de estratégias robustas de segurança na cadeia de suprimentos de software. Empresas e desenvolvedores precisam estar atentos, implementando soluções de monitoramento contínuo e evitando a instalação de pacotes sem validação criteriosa.

Se sua empresa depende de bibliotecas open source, é essencial investir em ferramentas de segurança para análise de dependências e adotar boas práticas de governança digital.